在twitter上查看图片时,很多时候右键是不能保存的(因为图片上面有其他元素遮挡了),这样我们想保存图片的时候就很不方便了。

我写了个JavaScript脚本,在看图的时候会在右侧显示一个按钮,点击之后在新页面打开图片,然后ctrl+s就可以直接保存了。

这是一个用户脚本(UserScript),你可以在greasyfork.org上安装它。

小姐姐:サク@saku93

在新页面打开twitter大图的脚本

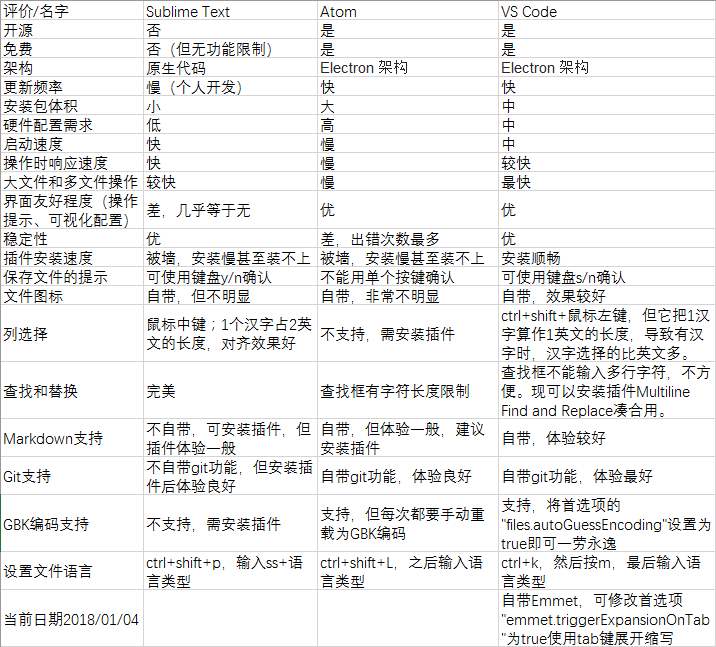

以前我用了很久的Sublime Text 2/3 ,前几个月开始使用Atom,但是Atom太卡了,最近又换成了VS Code。现在熟悉了,我感觉VS Code爽歪歪,可以告别之前的两个编辑器了。

以下是我整理的Sublime Text、Atom、VS Code 在一些方面的对比图:

这几个编辑器截图留念一下吧(安装扩展后的截图):

Read More →

Sublime Text、Atom、VS Code 简单对比

寂月神社是一个有福利的网站。一些福利资源的封面图加载的是15x15像素的小图,形成了类似马赛克的效果。但是这些资源的文章里没有配图,封面还这么模糊,就没办法好好看了。

我写了一个JavaScript的UserScript这个脚本可以把模糊的封面图替换成清晰的。

ps:

1.不会使用的话在greasyfork.org首页有教程。简单来说就是先安装Tampermonkey这个浏览器扩展,然后安装我的脚本,最后刷新网页就行了。

2.在手机上也可以用。手机(安卓)上先安装Firefox浏览器,然后点开菜单-→“附加组件”-→“浏览全部Firefox附加组件”,搜索并安装Tampermonkey。好了之后再安装我的脚本。

3.如果找不到下载链接,可以复制标题关键字到bt网站搜索磁链。

替换后效果:

Read More →

替换寂月神社的“马赛克”封面

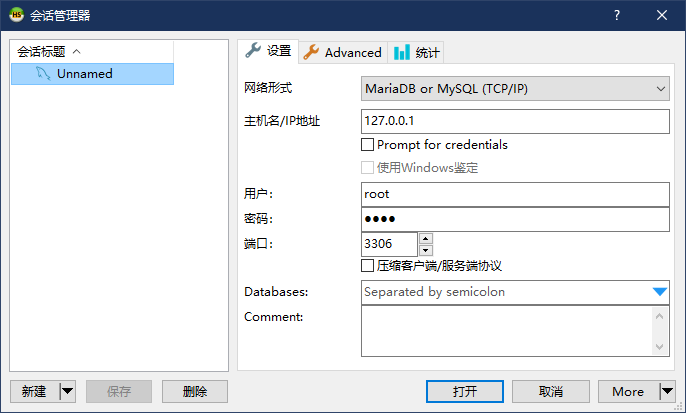

HeidiSQL(访问官网)是一款开源免费的轻量级数据库管理工具。今天我用它导出了数据,修改后又导入了回去,所以记录一下它导出导入SQL的步骤。

Read More →

HeidiSQL 导入导出 SQL 文件

今天上线了一个手机站,然后我打算在手机上看看效果。考虑到兼容性,我就不用chrome了,安装了个手机QQ浏览器,看看有什么新发现。

问题1:不支持background-size的简写。如下简写方式:

background: url(../images/jjtitbg.png) 0 0 no-repeat/100%;

和分开写应该是等价的:

background: url(../images/jjtitbg.png) 0 0 no-repeat; background-size: 100%;

chrome浏览器的pc和移动版都支持简写,但是qq浏览器不行,直接判定这条规则无效,不显示背景图了。没想到X5内核竟恐怖如斯。我去QQ浏览器的论坛上提建议,结果帖子竟然无法提交。你开心就好。

Read More →

手机QQ浏览器的坑

标题猛一看好像很高端,其实原理很普通,就是组建局域网然后通过windows的文件共享来拷贝文件。这和平时的局域网没有本质的区别,只是操作方式比较唬人而已(确实也只有比较极端的情况才会这么做)。由于要使用windows的文件共享功能,所以该方法仅适用于windows7及以上系统。

此文的起因是因为我最近买了个笔记本电脑,要把原来台式机硬盘里的文件拷贝过来(文件有好几百G)。但是台式机的硬盘不能直接插到笔记本上(除非再花钱买硬盘盒);而在线传不仅速度慢,还需要双方都有网。于是我想起来了一个以前看过的办法,就是把两台电脑用网线直联来拷贝文件。我折腾了好一番功夫终于成功了。

例如我现在用的是win10系统的电脑,要从win7的电脑上拷贝东西。步骤如下:

Read More →

用网线直连两台电脑来拷贝文件

Duplicate Cleaner Pro 是一款很不错的重复文件查找工具。它原本是一款国外软件,我找到了一个绿色汉化版:

度盘链接 提取码: bgip

解压后找到Duplicate Cleaner文件夹里的exe主程序,运行即可。首次运行可能会提示注册,输入任意字符即可。

Read More →

Duplicate Cleaner Pro 重复文件查找工具

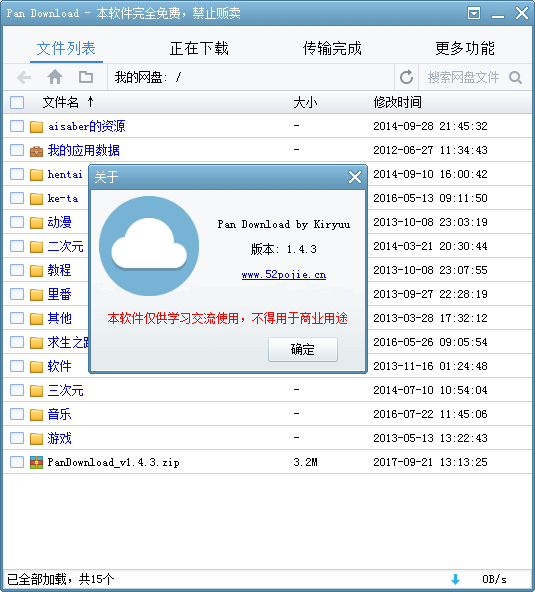

PanDownload是Kiryuu在吾爱破解网发布的一款免费、稳定的百度网盘下载器,主要用于突破百度网盘的限速。因为我平常发的资源里也有不少是度盘的,所以把这个软件也发出来,方便各位绅士们下载度盘资源。

PanDownload:百度网盘下载器

最近心情不爽,买了个电话轰炸机玩玩。

买了个电话轰炸机

vConsole(github主页)是由腾讯公司开源的一个前端调试面板,功能和各个浏览器的控制台(console)类似(当然还没那么强大)。

PC上的各大浏览器都自带了控制台,但是手机上的浏览器我还没见过可以显示控制台的。当页面在手机浏览器上有异常时,调试起来很不方便。现在有了vConsole,就比以前好了不少。

要使用vConsole,先在github下载主js文件。(/dist/vconsole.min.js)

之后引入vconsole.min.js:

<script src="vConsole/dist/vconsole.min.js"></script>

最后在 body 标签之后使用:

<script> var vConsole = new VConsole(); </script>

这样就可以了,网页右下角就会出现vConsole的按钮:

(如果网页上这个位置有其他悬浮元素,则可能遮挡住vConsole的按钮)

点击这个按钮就可以显示vConsole的面板,目前版本(3.0.0)的面板如下:

Read More →